Braucht man Informationen zu einer Domain kann unter Windows und Linux nslookup verwendet werden. Das Tool nslookup bietet die Möglichkeit einen interaktiven Modus oder den nicht interaktiven Modus zu verwenden. Diese Modi unterscheiden sich beim Eingeben der Werte. Im interaktiven Modus wird in einer eigenen Konsole gearbeitet und jeder Befehl einzeln angegeben. Beim nicht interaktiven Modus hingegen, wird alles in einem Befehl definiert.

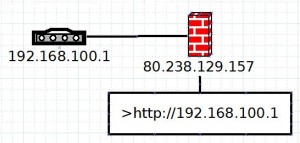

Was hat www.monsterli.ch für eine IP-Adresse?

Im interaktiven Modus:

>nslookup

>www.monsterli.ch

Server: 192.168.0.1

Address: 192.168.0.1#53

Name: www.monsterli.ch

Address: 80.238.129.157

Durch die Eingabe von nslookup, in der Konsole, wird in den interaktiven Modus gewechselt. Nach dem wechseln des Modus, kann durch die Eingabe des Hostnamens die Abfrage gestartet werden.

Im nicht interaktiven Modus:

>nslookup www.monsterli.ch

Server: 192.168.0.1

Address: 192.168.0.1#53

Name: www.monsterli.ch

Address: 80.238.129.157

Was ist der Mailserver der Domain monsterli.ch ?

Im interaktiven Modus:

>nslookup

>set type=mx

>monsterli.ch

Server: 192.168.0.1

Address: 192.168.0.1#53

Nicht autorisierende Antwort:

monsterli.ch MX preference = 0, mail exchanger = mail.monsterli.ch

monsterli.ch MX preference = 5, mail exchanger = monsterli.ch

monsterli.ch MX preference = 10, mail exchanger = mail2.monsterli.ch

Im nicht interaktiven Modus:

>nslookup -type=mx monsterli.ch

Server: 192.168.0.1

Address: 192.168.0.1#53

Nicht autorisierende Antwort:

monsterli.ch MX preference = 0, mail exchanger = mail.monsterli.ch

monsterli.ch MX preference = 5, mail exchanger = monsterli.ch

monsterli.ch MX preference = 10, mail exchanger = mail2.monsterli.ch

Einen alternativen DNS-Server für die Abfragen verwenden

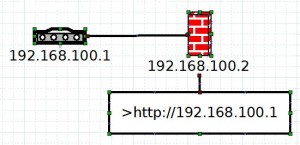

Soll bei der DNS-Abfrage nicht der standart DNS-Server verwendet werden, kann dieser angegeben werden. Hier im Beispiel wird ein öffentlicher DNS-Server von Google verwendet.

Im interaktiven Modus:

>nslookup

>server 8.8.4.4

Standardserver: google-public-dns-b.google.com

Address: 8.8.4.4

>www.monsterli.ch

Server: 8.8.4.4

Address: 8.8.4.4#53

Name: www.monsterli.ch

Address: 80.238.129.157

Im nicht interaktiven Modus:

>nslookup www.monsterli.ch 8.8.4.4

Server: 8.8.4.4

Address: 8.8.4.4#53

Name: www.monsterli.ch

Address: 80.238.129.157